概述

Bitter也叫T-APT-17、蔓灵花。组织是一个长期针对中国、巴基斯坦等国家进行攻击活动的APT组织,该APT组织为目前活跃的针对境内目标进行攻击的境外APT组织之一。该组织主要针对政府、军工业、电力、核等单位进行攻击,窃取敏感资料,具有强烈的政治背景。

Bitter的主要动机为进行间谍活动,拥有对多个操作系统进行攻击的能力,他们的武器库主要包含BitterRAT、Artra Downloader、SlideRAT和AndroRAT。

此次活动的主要目标为孟加拉快速行动营,快速行动营是孟加拉国警察的精英反犯罪和反恐单位。攻击者使用与受害者组织的常规运营任务有关的主题作为诱饵和发送包含该诱饵的鱼叉式网络钓鱼邮件给孟加拉国警察快速行动营高级官员。

诱饵文件为使用已知漏洞CVE-2017-11882武器化的office文档,一旦受害者打开文档,公式编辑器就会触发嵌入在文档的shellcode,然后从远程服务器下载恶意程序并在受害者机器上执行。

样本详情

| 文件名 |

md5 |

| Addl SP Hafizur Rahman.doc |

bdbbd70229591fb1102365f4bb22196b |

| 文件名 |

Md5 |

| ntfsc.exe、fwbase.exe |

59b043a913014a1f03258c695b9333af |

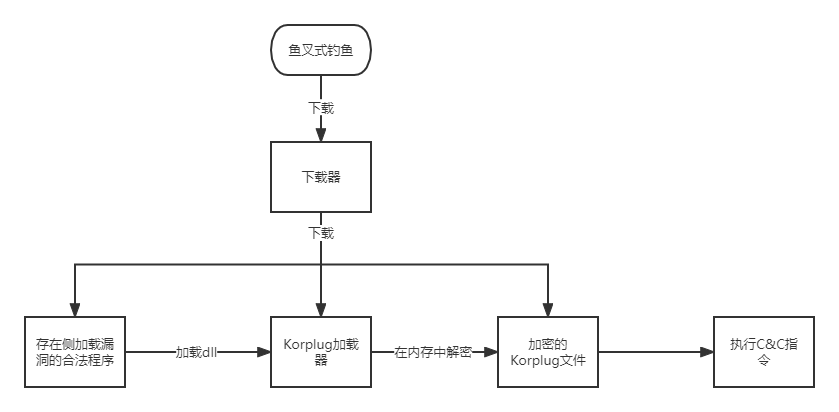

流程图

阅读此文

1. 概述

Mustang Panda又名PKPLUG,PKPLUG这个名称来自将PlugX恶意软件作为DLL侧载包的一部分在ZIP存档文件中传递的策略,ZIP文件格式在其文件头中包含”PK”字符串,因此被称为PKPLUG。

ESET研究最近发现一次正在进行中的攻击,使用了Mustang Panda以前从未使用过的Korplug变种。他们将该变种命名为Hodur(雷神),其原因是该变种与由团队UINT42发现的KorPlug变种THOR有很大的相似性。在北欧神话中,Hodur是Thor的同父异母的兄弟。

基于代码相似性、技术和TTP中的许多共性,可以高度信任地将此次活动归因于Mustang Panda。PlugX源码疑似国人开发并在网上已经被泄露很久,很多攻击者使用泄露源码编译生成RAT后门,很多国外安全厂商或研究人员仅根据代码相似性就果断判断PlugX恶意程序并将其背后的攻击者归因于中国APT组织是不可信的。

Mustang Panda的攻击活动经常使用自定义加载程序来处理恶意软件。包括Cobalt Strike、PlugX,该组织以创建Korplug变种而闻名。该活动的不同之处就是在部署的每个阶段都使用了大量垃圾代码和不透明谓词来阻碍安全人员分析。

2. 样本详情

| 文件名 |

PotPlayer.exe |

| Md5 |

f16903b2ff82689404f7d0820f461e5d |

| 文件名 |

PotPlayer.dll |

| Md5 |

2102d225508c1f8f488a3f1574a34759 |

| 文件名 |

REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL.exe |

| Md5 |

8f17a2ec3c13bed031e99cb57af220cf |

| 文件名 |

FontEDL.exe |

| Md5 |

c03bc678d28b637327a757d7a35a2bcd |

| 文件名 |

DocConvDll.dll |

| Md5 |

69ab42012ddce428c73940dcf343910e |

| 文件名 |

COVID-19 travel restrictions EU reviews list of third countries.exe |

| Md5 |

01d8305b91524d83ccf2c26c1b3b7f1f |

3. 流程图

阅读此文

概述

最近发现一个恶意活动,该活动使用模块化攻击技术并投递CobaltStrike木马到受害者机器上。攻击者通过携带CVE-2017-0199漏洞的钓鱼邮件,当受害者打开钓鱼邮件时,它会下载托管再攻击者控制的恶意Word文档模板。

在此次活动中发现了攻击者使用的两种攻击方法,一种时通过远程模板执行嵌入的VBS脚本,从而导致生成和执行其他混淆的VB和Powershell混淆脚本。另一种使用恶意宏代码下载和执行恶意powershell命令和下载恶意程序。

两种攻击最终都投递CobaltStrike的泄露版本。Bean配置包含执行任意二进制文件和进程注入,并配置了高信誉,使用重定向技术来伪装Beaons的流量。在投递CobaltStrike的同时还投递了其他窃密软件。

阅读此文

概述

DeathStalker是一个独特的威胁组织, 专门针对金融机构和律师事务所进行攻击。该组织不受经济利益的驱动,他们不会部署勒索软件,不会窃取付款信息以转售它,或从事通常与网络犯罪黑社会相关的任何类型的活动,他们只对收集敏感的业务信息感兴趣。

从该组织以往的攻击行为来看DeathStalker是一群雇佣据,他们提供黑客服务或者在金融界充当某种信息经纪人的角色。他们通常通过包含恶意LNK文件的附件的钓鱼邮件来进行传播,并控制受害者的设备一切去敏感的商业信息,主要使用恶意程序Janicab对目标进行攻击,

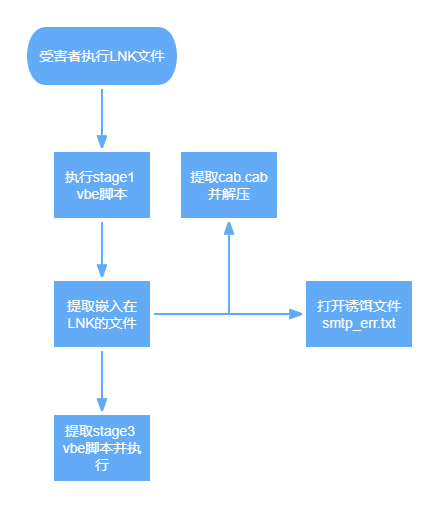

2.攻击链

阅读此文

概述

2016年1月起至今,双尾蝎组织对巴勒斯坦教育机构、军事机构等重要领域展开了有组织、有计划、有针对性的长时间不间断攻击。攻击平台包括Windows 与 Android,攻击范围主要为中东地区

此次捕获的恶意软件名为”Google Play Installer”,安装后伪装成Telegram应用程序类似的图标和界面。

样本信息

| md5 |

dd4596cf68c85eb135f7e0ad763e5dab |

| 文件类型 |

Apk |

| 包名 |

org.telegram.light |

| 文件大小 |

26MB |

| 应用名 |

Google Play Installer |

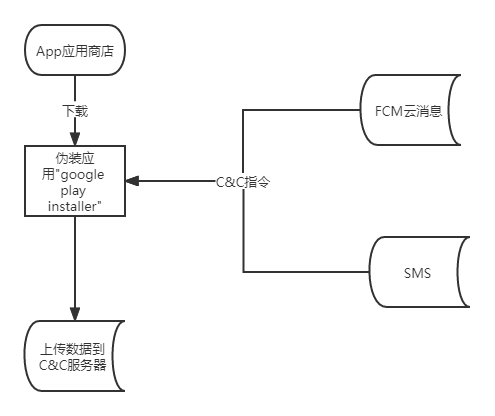

流程图

阅读此文

概述

Symbiote由威胁情报公司BlackBerry和Intezer命名,原因是该恶意程序能够将自己隐藏在正在运行的进程或者网络流量中,像寄生虫一样耗尽受害者的资源。

Symbiote背后的组织在2021年11开始开发该恶意程序,主要用来攻击拉丁美洲的金融部门,包括巴西银行和Caixa银行。

Symbiote与其他Linux恶意程序不同之处在于它利用一个名为LD_PRELOAD的linux特性通过动态链接器将其加载到所有正在运行的进程中。

2. 样本详情

| 文件名 |

liblinux.so |

| Md5 |

59033839c1be695c83a68924979fab58 |

| 文件类型 |

Linux64共享库 |

阅读此文

1. 概述

BPFDoor是专门为Linux和Solaris系统设计的后门程序,攻击者可以远程连接到linux shell以获得受害者设备的访问权限,背后所属的APT组织主要针对中东和亚洲的电信提供商以及政府、教育和物流部门的实体。

该后门滥用伯克利数据包过滤器(BPF)来监听网络和过滤网络数据包,这是BPFDoor名字的由来,也是2022年来被发现的第二个基于BPF进行攻击的恶意程序,第一个是由盘古实验室公布的NAS后门bvp47。

PWC研究人员将该恶意程序归因于来自中国的APT组织Red Menshen, 该APT组织为2021年被PWC命名,归因原因是该组织在后利用阶段使用了Gh0st后门变种以及Mimikatz和Metasploit等开源软件、攻击时间与中国地区工作时间吻合等原因。这种归因方式是信誉度比较低的,因为其他国家的APT组织有时也会使用Gh0st后门,比如朝鲜国家支持的APT组织Lazarus。

2. 样本详情

|

|

| 文件名 |

kdumpflush |

| Md5 |

156226c90974180cc4b5f9738e80f1f8 |

| 文件类型 |

ELF64 |

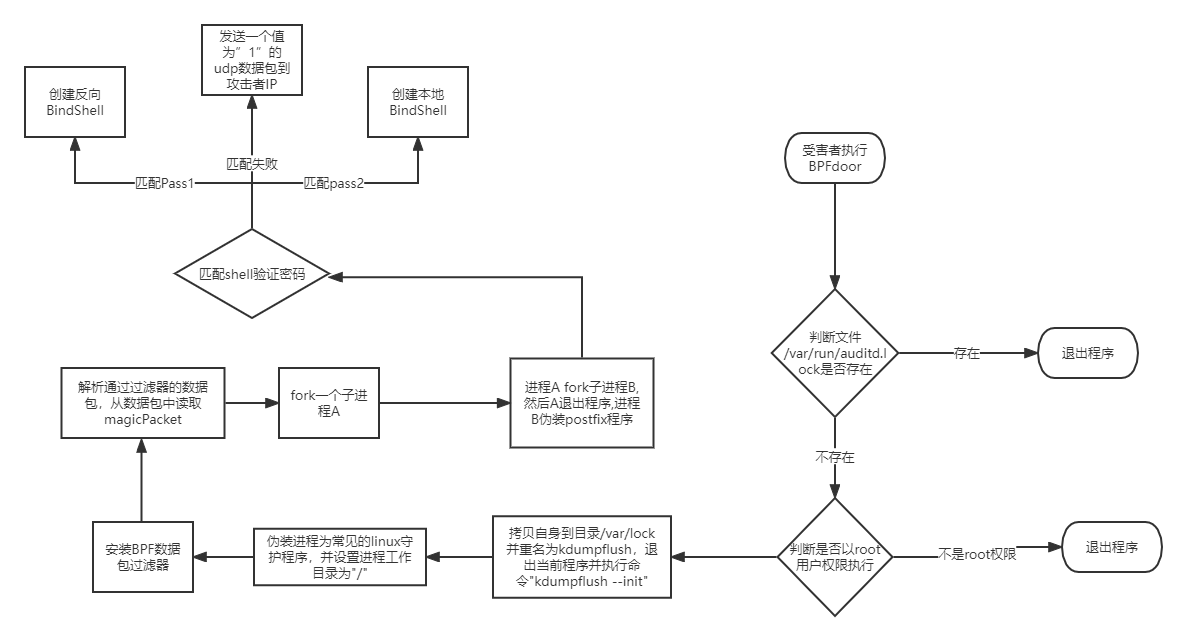

3. 流程图

阅读此文

1. 概述

在上一篇报告中已经详细分析了bootkit的安装过程, 本篇报告主要针对已经部署的bootkit进行进一步的详细分析。

2.详细分析

1. bootmgrfw.efi分析

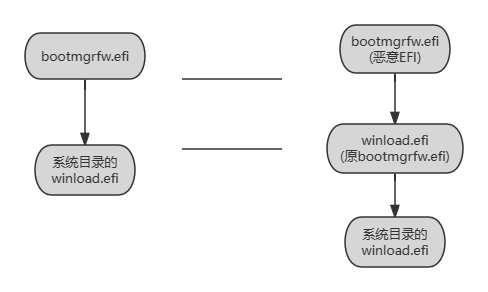

BlackLotus使用自签名的恶意EFI应用替换了原文件bootmgrfw.efi,将源文件重命名为winload.efi, 替换后的执行流程如下图:

阅读此文

1. 概述

UEFI bootkit部署在系统固件中,能够完全控制操作系统的启动过程,因此可以禁用操作系统级别的安全机制并在启动期间中以最高权限执行程序。

BlackLotus利用一个漏洞编号为CVE-2022-21894的安全漏洞来绕过UEFI安全启动保护并设置持久性。

利用该漏洞可以在操作系统的早期启动阶段执行任意代码从而允许攻击者在开启UEFI安全启动的系统上执行恶意操作而无需物理访问。

2.流程图

阅读此文

创建一个asm文件,写入如下内容作为入口点用于进入shellcode并执行代码,区段名”AyyLmao”可以是任意值。shellco.bin保存实际使用的shellcode代码

1

2

3

4

| Global Start

SECTION 'AyyLmao' write, execute,read

Start:

incbin "shellcode.bin"

|

yasm将汇编文件编译成obj文件,-f选择是win32还是win64, -o为输出的obj文件。

1

| yasm.exe -f win32 -o shellcode.obj shellcode.asm

|

程序golink生成可执行文件,程序入口点设置为汇编文件中的入口点Start。

1

| golink /ni /entry Start shellcode.obj

|

阅读此文