1. 概述

Lazarus在最近发起了新的一轮攻击活动,在这次攻击中,攻击者通过社会工程学向受害者发送一个伪装成PDF文件的MacOS二进制文件,在文件内部嵌入一个主题为”Crypto.com”招聘职位的虚假信息。

Crypto.com是世界领先的的加密货币交易平台之一,此次活动主要针对的目标为加密领域的开发人员,其目的可能是窃取数字资产和加密货币。

2.文件信息

|

|

| Sha1 |

文件名 |

| a57684cc460d4fc202b8a33870630414b3bbfafc |

1st Stage, xxx |

| 65b7091af6279cf0e426a7b9bdc4591679420380 |

Crypto.com_Job_Opportunities_2022_

confidential.pdf |

| 1f0f9020f72aa5a38a89ffd6cd000ed8a2b49edc |

2nd Stage, WifiAnalyticsServ |

| 1b32f332e7fc91252181f0626da05ae989095d71 |

3rd stage, wifianalyticsagent |

阅读此文

1. 概述

该组织属于民间APT组织,自2015年以来,FIN7成员参与了针对100多家美国公司的高度复杂的恶意软件活动,主要集中在餐馆,游戏和酒店行业。

该组织通常使用针对受害者的恶意软件网络钓鱼攻击,希望能够通过他们渗透系统窃取银行卡数据并将其出售。

JSSLoader为该APT在进行攻击时使用的一个组件,虽然JSSLoader以最小化的.Net RAT而闻名,但是麻雀虽小,五脏俱全, 比如持久化、自动更新、恶意软件下载、数据泄露等等功能都包含。

3. 详细分析

1. ExcelDna.xll分析

XLL插件是Excel文件的扩展,实际上只是一个普通的dll文件。Excel对其xll插件创建了关联,使其能够双击运行。

XLL插件显示的图标与其他Excel文件显示的图标非常相似, 普通用户不会注意到XLL与其他Excel文件之间的任何区别,并且可以被诱导打开。

阅读此文

1. 概述

Donot“肚脑虫”(APT-Q-38)是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构 为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力。

在对该组织追踪朔源的过程中,发现Donot使用了一系列新型的后门框架,该框架名为Jaca,根据组件的功能分别分为下载执行组件、文件上传组件、截图组件、文件收集组件、键盘鼠标消息记录组件、浏览器敏感信息窃取组件、移动磁盘文件收集组件等等。

2. 样本详情

|

|

| 文件名 |

S03.doc |

| MD5 |

3fabf3b97362af460abe98855c7caef8 |

| 文件类型 |

Office word文档 |

|

|

| 文件名 |

HG5HlDPqsnr3HBwO.php |

| Md5 |

21b82530fa520eecd5aa677fa7ec0879 |

| 文件类型 |

Office word模板 |

|

|

| 文件名 |

pgixedfxglmjirdc.dll |

| Md5 |

b38586849d45649db67189c1e7c0397e |

| 文件类型 |

dll |

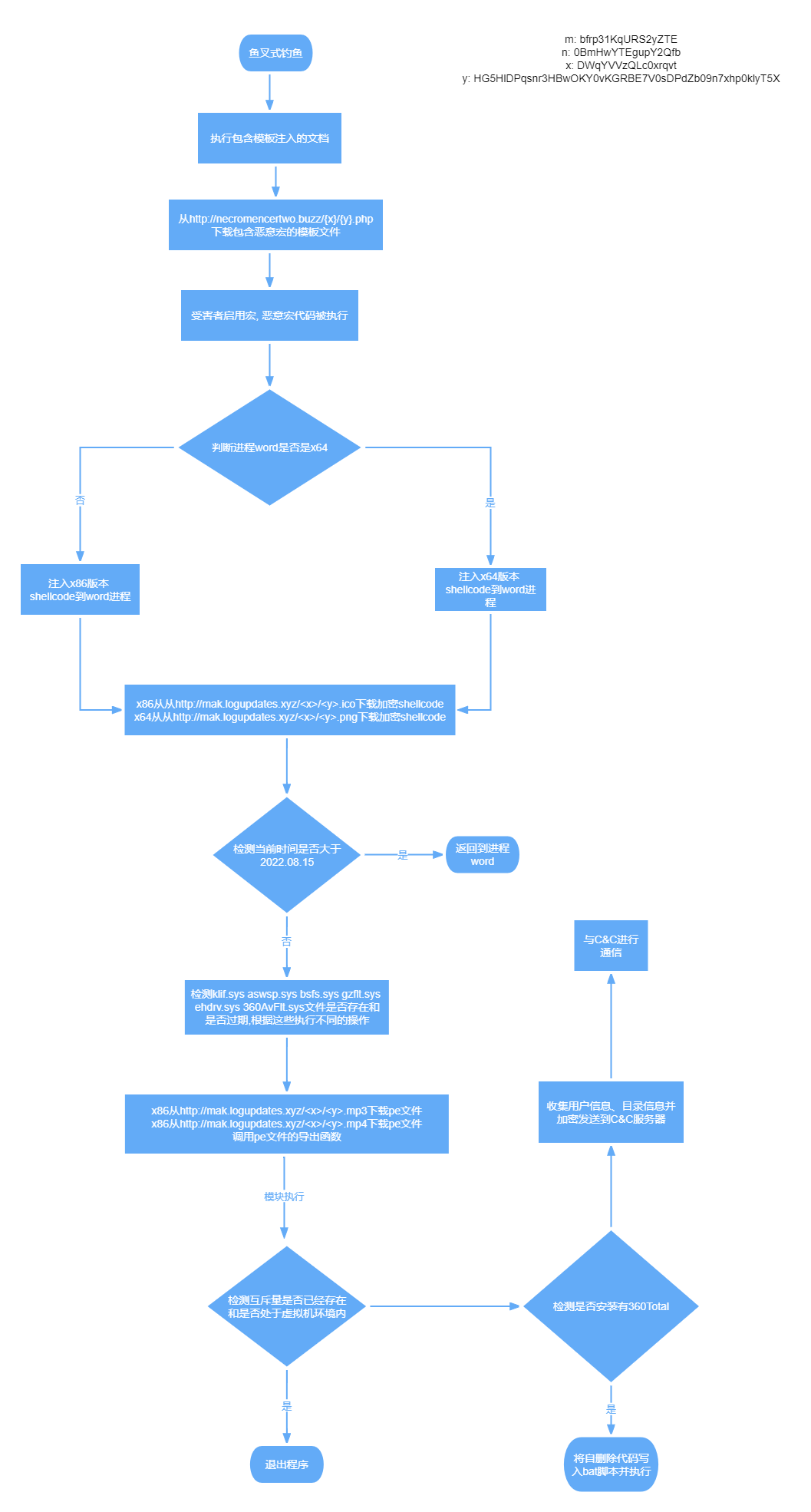

3. 流程图

阅读此文

概述

Kimsuky 是位于朝鲜的APT组织,又名(Mystery Baby, Baby Coin, Smoke Screen,BabyShark, Cobra Venom)等,最早由Kaspersky在2013年披露。

该组织长期针对于韩国的智囊团、政府外交、新闻组织、教育学术组织等进行攻击,在过去几年里,他们将攻击目标扩大到包括美国、俄罗斯和欧洲各国在内的国家。主要目的为窃取情报、间谍活动等。

Kimsuky使用各种鱼叉式网络钓鱼和社会工程方法来获取对受害者网络的初始访问权限。

2. 样本详情

| 文件名 |

ESTCommon.dll |

| Md5 |

6844589e2962b3914824cc8b90a552a6 |

| 文件类型 |

Dll x64 |

4. 详细分析

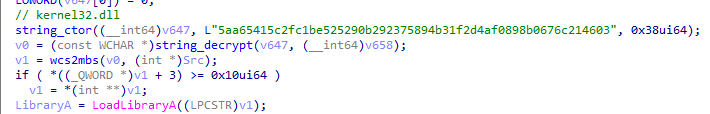

1.字符串解密

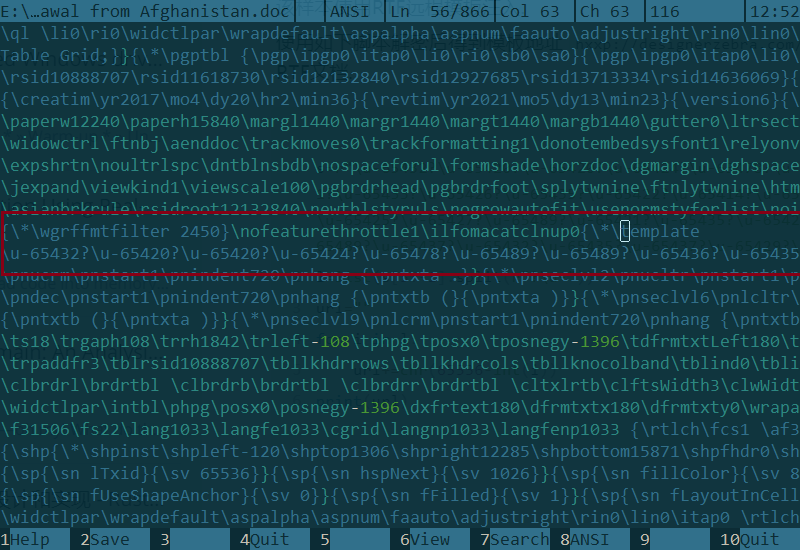

恶意程序将所有可见的字符串和重要的API使用自定义的加密算法进行加密,加密后的数据以十六进制的ANSII格式存放,当需要使用时调用解密函数进行解密。如下图:

阅读此文

1. 概述

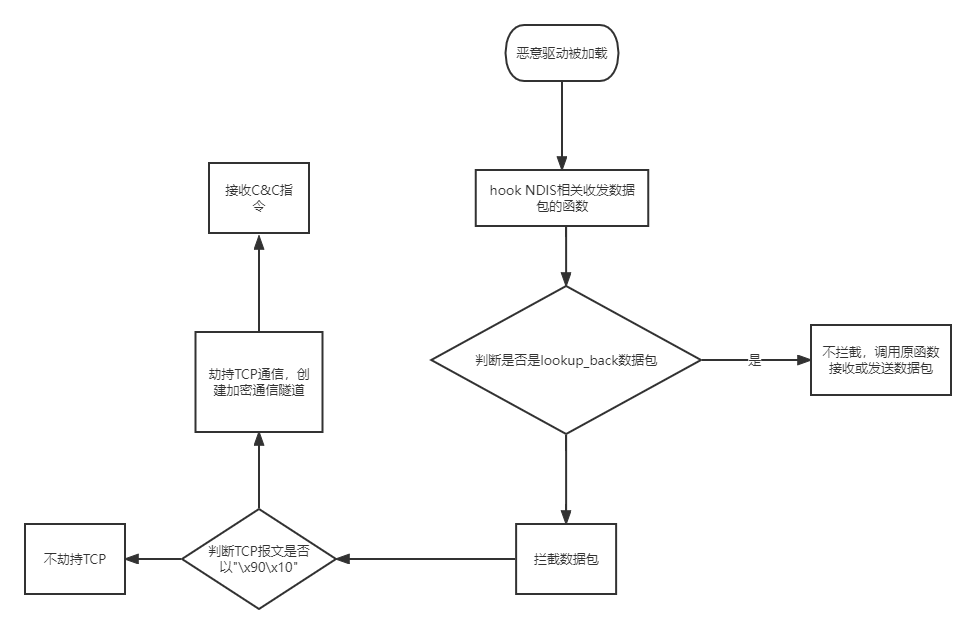

Daxin是一个高度复杂的rootkit后门,具有复杂、隐秘的命令于控制功能。使远程攻击者能够与未直接连接到互联网的安全设备进行通信,运行攻击者深入挖掘目标网络并泄露数据而不会引起怀疑。

和普通rootkit恶意程序利用合法的操作系统进程不一样,Daxin利用服务器之间合法的安全网络流量来感染计算机并避免检测。通过劫持TCP通信,可以将恶意通信隐藏在被认为合法的流量中而不被发现,被劫持的流量本质上可以被认为是被加密的TCP隧道,还能够通过受攻击组织内受感染计算机网络中继其通信,攻击者可以选择跨受感染计算即的任意路径并发送一条命令,指示这些计算机建立请求的连接。

从复杂的通信过程来看,Daxin开发者投入大量精力来开发通信技术,这些技术可以让恶意流量与目标网络的正常网络流量融合在一起。

2. 样本详情

| 文件名 |

Md5 |

| Wantd.sys |

b0770094c3c64250167b55e4db850c04 |

3. 流程图

阅读此文

1. 概述

APT41早在2012年就开始活跃。据观察,该小组针对14个国家/地区的医疗保健,电信,技术和视频游戏行业,也进行一些经济私利驱动的入侵,尤其针对视频游戏产业,包括偷窃源代码和数字证书,虚拟货币操纵和尝试部署勒索软件。

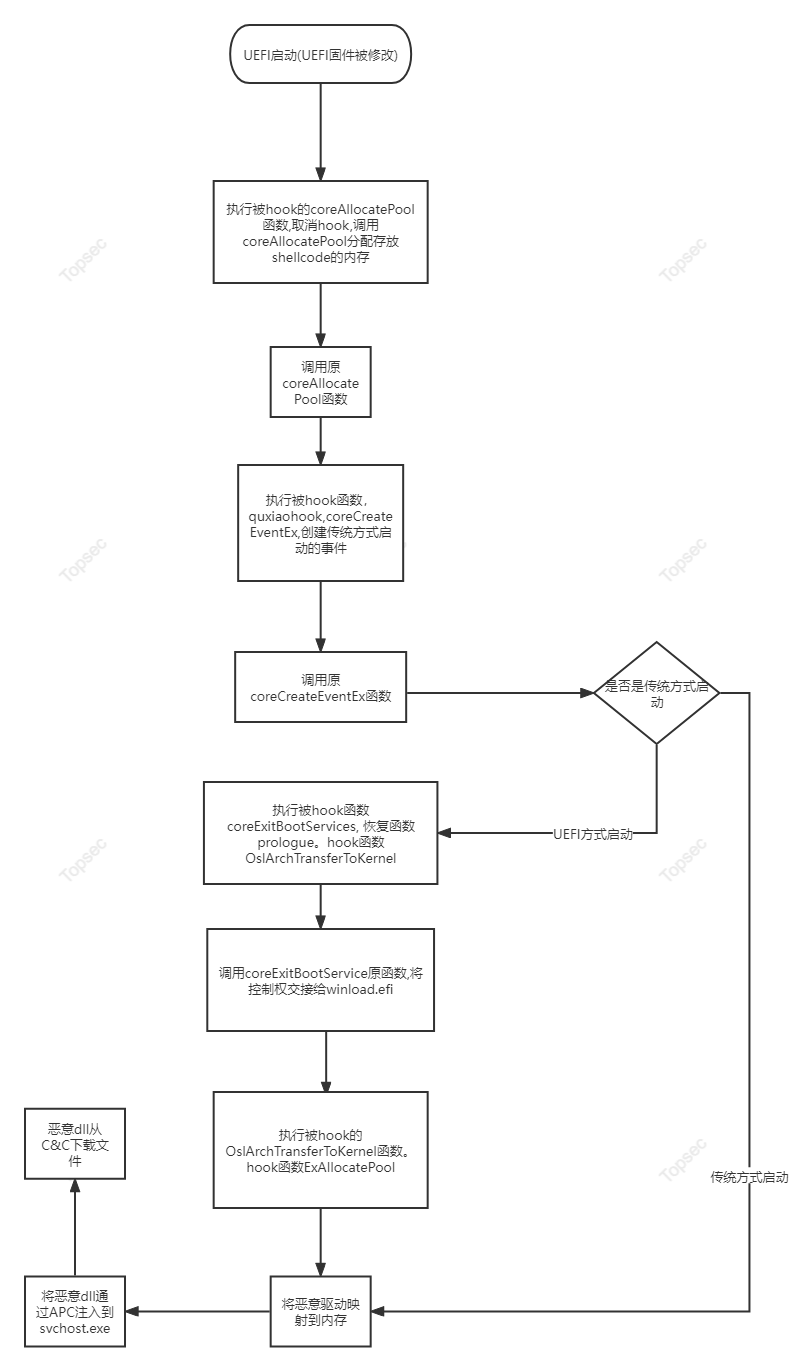

卡巴斯基2022年曝光了恶意程序Moonbounce,并将其归因于APT41。恶意程序修改了UEFI固件中的dxe驱动文件。因为它不是存储在硬盘中,因此在格式化硬盘或者更换硬盘时不会清除恶意程序。

修改后的dxe驱动文件能够拦截和引导UEFI启动的流程,引入一个复杂的感染链,并且只在内存中运行,硬盘上没有留下攻击痕迹。这样的bootkit不仅更隐蔽而且更难以缓解。

2. 样本信息

UEFI固件中被修改的dxe驱动详细文件信息如下:

| 文件名 |

Core_dxe |

| Md5 |

2d4991c3b6da35745e0d4f76dffbca56 |

| 文件类型 |

EFI_BOOT_SERVICE_DRIVER |

映射到内存的驱动

| MD5 |

2ce20fbf09f74a819486a7815ae8e47d |

| 文件类型 |

Kernel driver |

驱动APC注入到svchost的dll文件

| MD5 |

bcf786ac5cfe3b6e9ceacc6733827355 |

| 文件类型 |

Dll |

3. 流程图

阅读此文

很久以前分析的时候写的,最近开始学习分析bootkit类的病毒,记录下

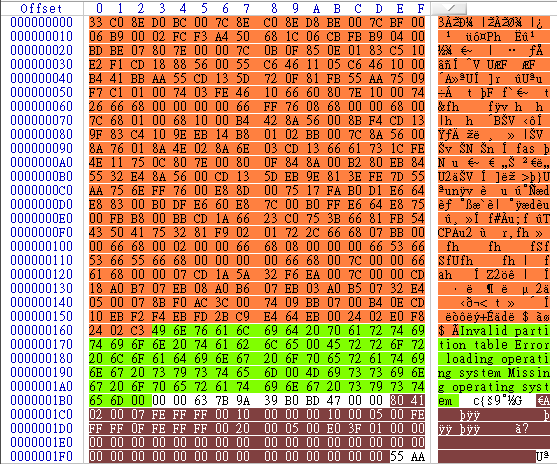

bootcode代码

以WIN7为例(bootcode代码,win7到win10都一样),MBR大小为1个扇区,大小为512(0x200),

第一块选区0x000-0x162为MBR的可执行代码

第二块选区0x163-0x1b2为错误信息显示,查找分区表失败时会在系统显示这些字符

第三块选区0x1be-0x1fd为分区表。

阅读此文

看了很多编译源码的文章,发现很多都有坑,大部分都是环境配置问题,编译不同版本的源码jdk版本不一样,ubuntu版本也不一样。这很让人蛋疼,光是折腾环境就得半天了。

自从有了docker就不一样了,有人把Android源码编译的环境打包成了docker,就是AOSP docker;这样我们就不需要去折腾环境,直接拿人家弄好的来用。

推荐使用linux装docker,不用管是debian还是ubuntu;虽然windows也可以使用docker,但是还是有点小问题。

阅读此文

安卓游戏资源解密

一个同学在群里发了个游戏,要解密游戏的资源。反编译看了下源码,没看出什么,用Android Killer看了下资源,发现在res/raw目录下有个文件比较大,t0.zip解压后有t0.pak;文件有点大,3M多,并且是以PAK格式的文 件,通过搜索得知这个格式为PAK格式——是一种文件打包的格式。

在网上搜了下 打开PAK文件的软件,发现都不能打开。 搞不定就不搞了。这几天看了 <<揭秘数据解密的关键技术>>,下面图片框框内的像文件名,我们可以知道这个文件是一种文件打包的格式。具体是什么结构不知道。

阅读此文