概述

Lazarus团伙是一个长期活跃的APT组织,武器库十分强大,拥有对多平台进行攻击的能力,近年来,该团伙多次被安全厂商披露,但从未停止进攻的脚本,反而越发活跃,攻击目标也越发广泛。

最近有关安全研究人员观测到Lazarus使用AppleJeus变种和使用加密货币为主题的网站针对加密货币的用户,并发现在此次攻击活动中发现Lazarus在以往活动中不曾使用的新TTPs。

2. 详细分析

1.仿冒网站

在2022年6月至今,Lazarus创建了一个与数字货币交易的网站bloxholder.com,通过进一步的对其分析发现该网站为合法网站hassonline.com克隆而来。

从下图可以看出两者之间的细小区别,Lazarus将原网站中与HaasOnline相关的文字引用都被替换成BloxHolder,图上半部分为合法网站,下半部分为克隆网站。

在被克隆的网站BloxHolder还提供了伪装成加密货币应用的AppleJeus恶意程序。

2.Bloxholder.msi

该文件为克隆网站上提供的有关加密货币应用的安装程序BloxHolder,实际上该文件为开源的QTBitcoinTrader程序,Lazarus通过将恶意程序与合法程序打包程序msi安装程序,并通过MSI安装脚本创建计划的方式间接启动恶意程序。

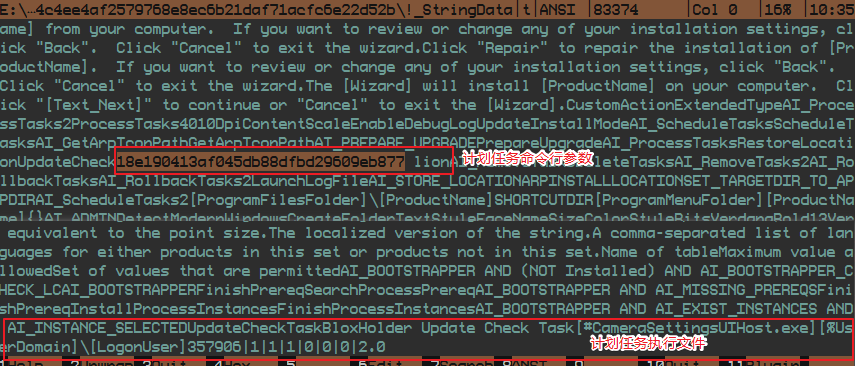

从MSI安装脚本中可以看到安装文件创建的计划任务相关信息。

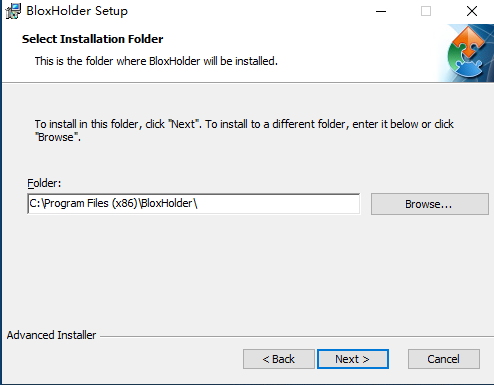

该文件点击执行时弹出正常的安装界面,并没有任何异常之处。

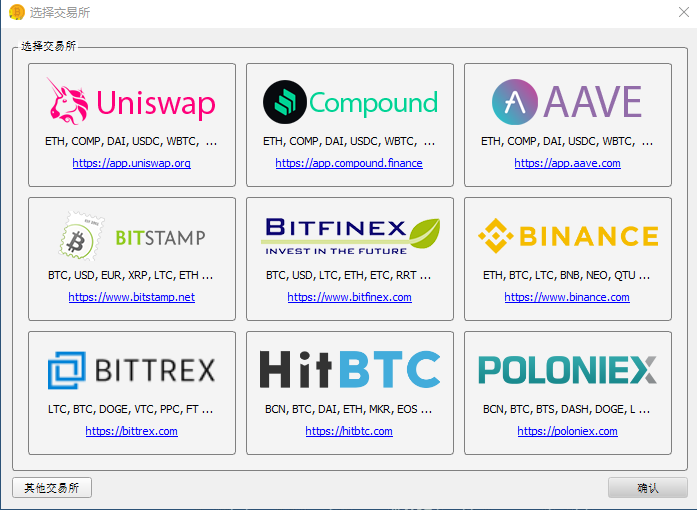

安装完成后,该程序的界面显示如下, 主要为数字货币交易程序并提供了多个交易所接口。

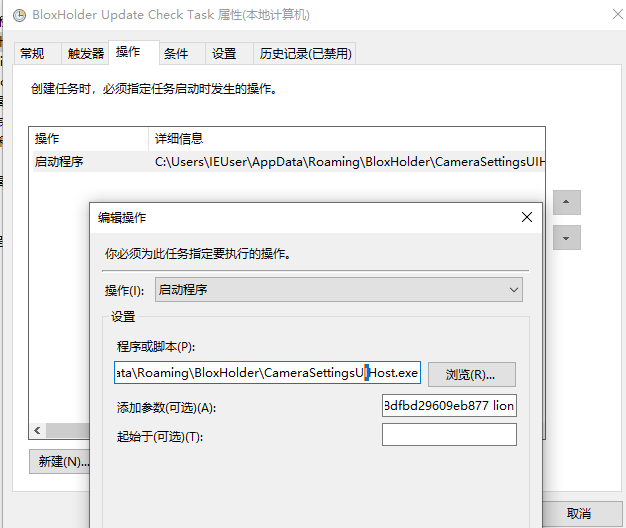

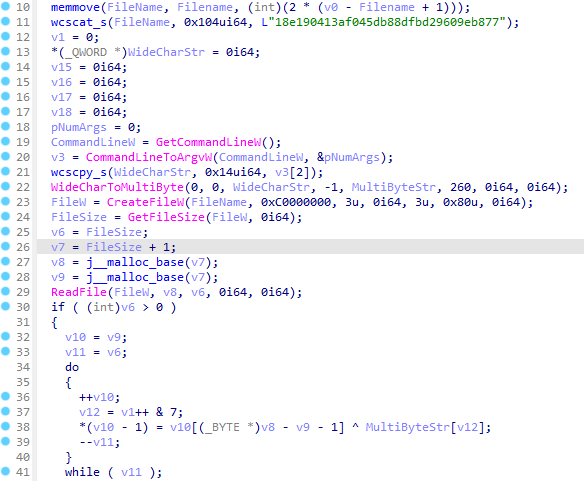

查看计划任务管理, 可以看到新增了一个名为”BloxHolder Update Check Task”的计划任务,当用户登录时启动由Bloxholder安装程序释放到%appdata%\BloxHolder目录下的文件CameraSettingsUIHost.exe,使用”18e190413af045db88dfbd29609eb877 lion”作为命令行参数,其中前者为加密文件文件名,lion为解密加密文件使用的异或密钥。

3.侧加载利用

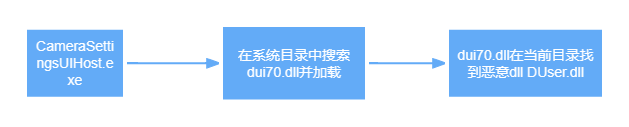

CameraSettingsUIHost.exe为微软的合法文件,主要功能与摄像头相关。一般的恶意程序在利用侧加载技术时一般都是将恶意dll与合法的文件放在同一目录,通过这个合法文件在同一目录中加载恶意dll文件。

而Lazarus在此次的攻击活动中在常规的侧加载利用中添加了额外的一步间接加载恶意dll文件,操作如下:

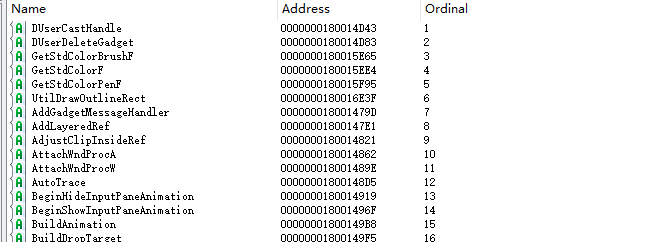

文件Duser.dll为用于劫持的恶意dll,查看其导出表可以看出与原始文件Duser.dll的导出表几乎一模一样。

在dll入口处读取加密文件并从命令行参数中读取用于解密的密钥”lion”,使用异或解密出AppleJeus恶意程序。

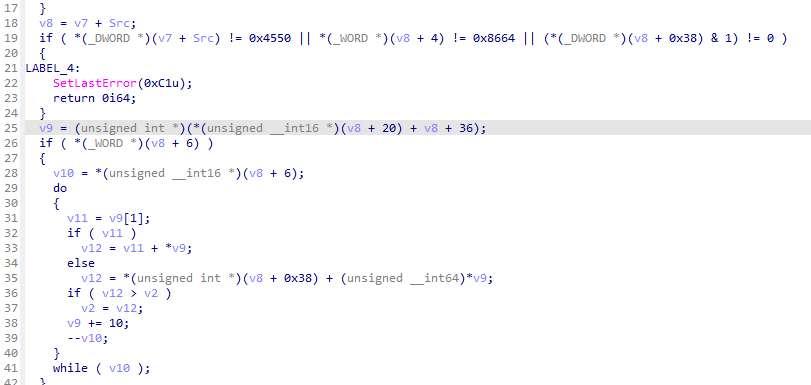

解密后的AppleJeus通过常规方式将自身映射到内存中并执行,在映射到内存前会通过判断machine字段来判断文件为x86或x64,当machine值不为0x8664时不映射文件到内存,即只映射x64的文件到内存

4.AppleJeus恶意程序

该恶意程序主要功能为收集受害者机器的MAC地址、计算机名称和操作系统版本,

1.使用API函数GetAdptersInfo获取Mac地址。

2.使用RtlGetVersion获取受害者的操作系统版本信息。

恶意程序在收集到受害者系统相关信息后,通过post请求发送到C&C服务器,由C&C服务器根据接收到的系统信息来决定释放投递下一阶段的payload。恶意程序向远程服务器发送的数据包如下:

1 | POST /daemon/update.php HTTP/1.1 |

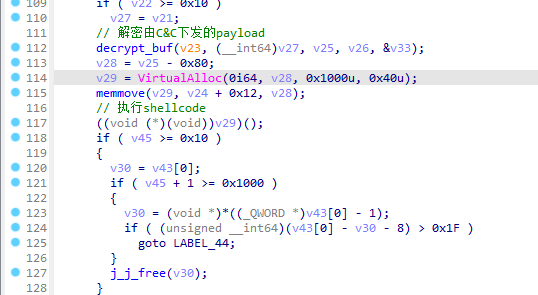

发送数据后等待C&C服务器下发payload,如果数据响应码为0x200,则表示C&C要下发payload,恶意程序AppleJeus解密服务器下发的payload,并将其拷贝到可执行的内存中然后执行shellcode代码。

远程服务器会根据收集的用户信息、操作系统等信息来确定目标,只有在目标符合时服务器才会下发payload。

由于是在虚拟机中执行的对应样本,因此服务器判断出不属于特定目标而不会投递payload。

3.IOCS

E57D8443104825AB22743C78B8F3AA

18644822140eda7493bd75ba1e1f235d

245bb604621cea7962668325995bca7c

bloxholder.com

4.ATT&CK矩阵

| Tactic | ID | Name | Description |

|---|---|---|---|

| Command and Control | T1105 | Ingress Tool Transfer | 从C&C下载payload |

| T1071 | Application Layer Protocol | 使用http/https协议进行通信 | |

| Discovery | T1016 | System Network Configuration Discovery | 获取网络配置 |

| Execution | T1204 | User Execution | 伪装成加密货币相关应用诱导用户执行 |

| T1053 | Scheduled Task/Job | 创建计划任务执行恶意dll |

最后更新: 2024年03月27日 10:53:28

本文链接: http://shxi.cc/post/931c000e.html

版权声明: 本作品采用 CC BY-NC-SA 4.0 许可协议进行许可,转载请注明出处!